Stevig advies voor het opzetten van een nieuwe draadloze router of Wi-Fi-netwerk bij u thuis is om het met een wachtwoord te beveiligen. Stel een veilig wachtwoord in met Wi-Fi Protected Access 2 (WPA2) en deel het alleen met degenen die u vertrouwt.

Sinds de WPA2-standaard beschikbaar werd in 2004, was dit de aanbevolen opstelling voor draadloze netwerknetwerken overal - en het werd verondersteld relatief veilig te zijn. Dat gezegd hebbende, zoals de nachtslot in uw huis, is wachtwoordbeveiliging eigenlijk alleen maar een sterk afschrikmiddel. Zoals de meeste dingen, zo veilig als WPA2 werd verondersteld te zijn, was het alleen maar zo sterk als uw wachtwoord of kwetsbaarheden ontdekt in zijn beveiliging.

In het weekend werd inderdaad een kwetsbaarheid ontdekt en het internet op zijn kop gezet.

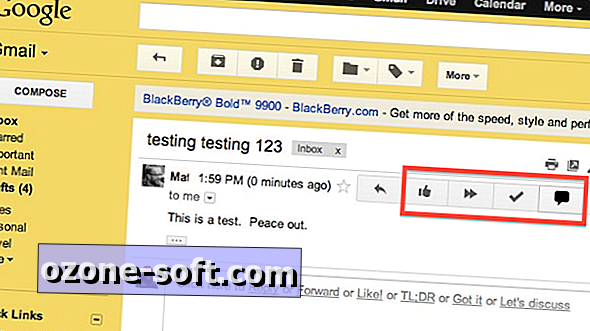

Een proof-of-concept-exploit genaamd KRACK (wat staat voor Key Reinstallation Attack) werd onthuld. De onheilspellende crypto-aanval maakt gebruik van een fout in het vierhandige handshake-proces tussen het apparaat van een gebruiker dat probeert verbinding te maken en een Wi-Fi-netwerk. Het biedt een aanvaller ongeautoriseerde toegang tot het netwerk zonder het wachtwoord, waardoor de mogelijkheid wordt geopend om creditcardgegevens, persoonlijke wachtwoorden, berichten, e-mails en vrijwel alle andere gegevens op uw apparaat openbaar te maken.

Het nog angstaanjagender deel? Praktisch elke implementatie van een WPA2-netwerk wordt beïnvloed door dit beveiligingslek, en het is niet het toegangspunt dat kwetsbaar is. In plaats daarvan richt KRACK zich op de apparaten die u gebruikt om verbinding te maken met het draadloze netwerk.

De website die de proof-of-concept-staten demonstreert, "Android, Linux, Apple, Windows, OpenBSD, MediaTek, Linksys en anderen worden allemaal beïnvloed door een variant van de aanvallen." Dat gezegd hebbende, de meeste huidige versies van Windows- en iOS-apparaten zijn niet zo gevoelig voor aanvallen, dankzij de manier waarop Microsoft en Apple de WPA2-standaard hebben geïmplementeerd. Op Linux en Android gebaseerde apparaten zijn kwetsbaarder voor KRACK.

Noot van de redacteur: oorspronkelijk gepubliceerd op 16 oktober 2017, is dit artikel bijgewerkt met nieuwe leveranciers met beveiligingspatches voor de WPA2-exploit.

Wat je kunt doen

Dus wat kun je nu doen?

Blijf het WPA2-protocol gebruiken voor uw netwerken. Het is nog steeds de meest veilige optie die beschikbaar is voor de meeste draadloze netwerken.

Update al uw apparaten en besturingssystemen naar de nieuwste versies. Het meest effectieve wat u kunt doen, is controleren op updates voor al uw elektronica en zorgen dat ze up-to-date blijven. Gebruikers zijn overgeleverd aan de producenten en hun vermogen om bestaande producten bij te werken. Microsoft heeft bijvoorbeeld al een beveiligingsupdate uitgebracht om het beveiligingslek te repareren. Google zei in een verklaring dat het "de getroffen apparaten in de komende weken zal patchen". Patches voor Linux hostapd en WPA Supplicant zijn ook beschikbaar.

Het wijzigen van je wachtwoorden helpt niet. Het doet nooit pijn om een veiliger wachtwoord te maken, maar deze aanval omzeilt het wachtwoord helemaal, dus het helpt niet.

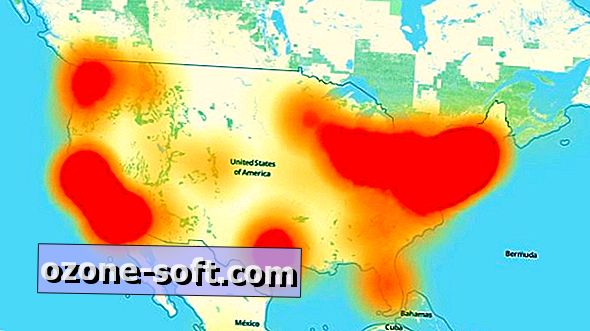

Weet dat een KRACK meestal een lokale kwetsbaarheid is - aanvallers moeten zich binnen het bereik van een draadloos netwerk bevinden. Dat betekent niet dat je thuisnetwerk volledig ongevoelig is voor een aanval, maar de kans op een wijdverspreide aanval is laag vanwege de manier waarop de aanval werkt. De kans is groter dat je deze aanval tegenkomt op een openbaar netwerk. Lees voor meer informatie onze veelgestelde vragen over KRACK.

Beschikbare updates tot nu toe

Het goede nieuws is dat met zo'n gevaarlijke kwetsbaarheid bedrijven snel hun software hebben gepatcht. Hier is een lijst met alle bedrijven die tot nu toe beveiligingspatches of -informatie hebben vrijgegeven:

- Apple heeft al een patch gemaakt voor de exploit in bèta's voor iOS, MacOS, WatchOS en TVOS.

- Aruba heeft patches beschikbaar om te downloaden voor ArubaOS, Aruba Instant, Clarity Engine en andere software.

- Cisco heeft voor sommige apparaten al patches vrijgegeven voor de exploit, maar onderzoekt momenteel of er meer moet worden bijgewerkt.

- Expressif Systems bracht softwarefixes uit voor zijn chipsets, te beginnen met ESP-IDF, ESP8266 en ESP32.

- Fortinet zegt dat FortiAP 5.6.1 niet langer kwetsbaar is voor de exploit, maar dat versie 5.4.3 nog steeds mogelijk is.

- FreeBSD Project werkt momenteel aan een patch.

- Google zal in de komende weken de getroffen apparaten patchen.

- HostAP heeft een softwarefix voor de exploit uitgebracht.

- Intel heeft zowel een advies uitgebracht als updates voor getroffen apparaten.

- LEDE / OpenWRT heeft nu een patch beschikbaar om te downloaden.

- Linux heeft al softwarefixes en Debian-builds kunnen al worden bijgewerkt, evenals Ubuntu en Gentoo.

- Netgear heeft een aantal van zijn routers bijgewerkt. U kunt hier updates checken en downloaden.

- Microsoft heeft op 10 oktober een Windows-update uitgebracht die de exploit heeft gepatcht.

- MicroTik RouterOS versie 6.93.3, 6.40.4 en 6.41rc worden niet beïnvloed door de exploit.

- OpenBSD- toegangspunten worden niet beïnvloed, maar er is een patch voor clients vrijgegeven.

- Ubiquiti Networks heeft een firmware-update uitgebracht, versie 3.9.3.7537, om het beveiligingslek te patchen.

- Wi-Fi Alliance vereist nu testen op het beveiligingslek en biedt een detectiehulpmiddel voor leden van de Wi-Fi Alliance.

- WatchGuard heeft patches vrijgegeven voor Fireware OS, WatchGuard access points en WatchGuard Wi-Fi Cloud.

Een lijst met leveranciers die het beveiligingslek hebben hersteld, is te vinden op de CERT-website, hoewel de site zwaar verkeer lijkt te hebben.

Belangrijkere feiten van KRACK

Gelukkig zijn er een paar geruststellende gedachten:

- De Wi-Fi Alliance verklaarde het nu "vereist testen voor deze kwetsbaarheid binnen ons wereldwijde certificeringslabo-netwerk", wat veelbelovend is voor nieuwe apparaten die naar de planken worden geleid. Het biedt ook een tool voor kwetsbaarheiddetectie voor Wi-Fi Alliance-leden om hun producten mee te testen.

- Het gebruik van een virtueel particulier netwerk (VPN) versleutelt al uw internetverkeer en kan u beschermen tegen een dergelijke aanval. Om nog maar te zwijgen, het is een goede gewoonte om een VPN te gebruiken als je je online privacy of beveiliging toch belangrijk vindt.

- Strikt gebruik van sites die HTTPS gebruiken, kan u helpen beschermen tegen KRACK, maar HTTPS is ook niet volledig ongevoelig.

Dit is een ontwikkelingsverhaal. Kom later terug voor extra tips zoals wij ze hebben.

WPA2-beveiligingslek zet bijna elk wifi-apparaat op het risico van kaping, afluisteren (ZDNet) : KRACK is een totale uitsplitsing van het WPA2-beveiligingsprotocol.

Hier is elke patch voor KRACK Wi-Fi-aanval nu beschikbaar (ZDNet): leveranciers reageren snel op een exploit waarmee aanvallers je netwerkverkeer kunnen afluisteren.

Laat Een Reactie Achter