Een aantal beroemdheden werd deze week aangevallen in een aanval waarbij naaktfoto's - waarvan sommigen zeiden dat ze echt waren, andere nep - blootgesteld werden aan Apple iCloud-accounts. Dit is wat we weten en wat het betekent voor uw eigen cloudbeveiliging.

Hoe werden de accounts van de beroemdheden gehackt?

Beroemdheden waarvan de iCloud-foto's waren gelekt, vielen ten prooi aan gerichte aanvallen, volgens de laatste rapporten en informatie die door Apple is vrijgegeven. Dit betekent dat de mensen die de accounts hebben gehackt waarschijnlijk de e-mailadressen kenden die gekoppeld waren aan de beroemdheidsaccounts of dat ze beveiligingsvragen konden beantwoorden die hen toegang tot de accounts gaven.

Het is nog steeds onduidelijk hoe de hackers de antwoorden op beveiligingsvraagstukken voor het account hebben gekend en de gebruikersnamen voor de accounts hebben verkregen.

Hoe zit het met dat beveiligingslek?

Er werd gedacht dat hackers mogelijk toegang tot de iCloud-accounts hebben verkregen via een beveiligingslek in de functie "Find My iPhone" van de online opslagservice, waardoor ze brute-force-aanvallen konden uitvoeren. Met een brute-force aanval gebruiken hackers een script om automatisch vele verschillende gebruikersnaam- en wachtwoordcombinaties snel achter elkaar te proberen totdat de juiste combinatie wordt geraden.

Apple heeft dinsdagochtend dit gat gepatcht en bevestigd dat dit niet de methode is die de hackers gebruiken om in te loggen bij de accounts van de beroemdheden.

Ik begrijp het nog steeds niet. Het zijn beroemdheden.

In tegenstelling tot wat vaak wordt gedacht, gebruiken de meeste beroemdheden de technologie op dezelfde manier als de meeste andere niet-beroemde mensen. Apple, Google en andere grote tech-spelers geven beroemdheden niet noodzakelijk toegang tot speciale beveiligingsfuncties. Als er beveiligingsfuncties beschikbaar zouden zijn, zouden we hopen dat deze bedrijven ze zouden distribueren naar alle gebruikers, niet alleen naar de bevoorrechten.

Beroemdheden hebben dezelfde beveiligingshulpmiddelen als wij, dus we zijn technisch allemaal even kwetsbaar. Maar aangezien hun gezichten de covers van tijdschriften en theaterschermen verrukken, worden ze uiteindelijk vaker getarget.

Beroemdheden maken ook niet altijd gebruik van beveiligingsprotocollen die beschikbaar zijn. Op basis van de informatie die momenteel beschikbaar is, kunnen deze beroemdheden bijvoorbeeld zijn beschermd tegen de aanvallen als ze tweestapsverificatie gebruiken, wat een extra stap toevoegt aan de basisaanmeldprocedure.

Waarom zouden ze in de eerste plaats foto's in de cloud opslaan?

Cloudback-upservices zoals Apple's iCloud en Instant Upload van Google zijn vaak standaard ingeschakeld, dus het is mogelijk dat de foto's naar iCloud werden geüpload zonder dat de beroemdheden dit wisten.

De Photo Stream-service van iCloud uploadt bijvoorbeeld automatisch foto's die u maakt op uw Apple-apparaat en slaat deze 30 dagen op in iCloud. Wanneer uploaden via Photo Stream is ingeschakeld, zijn die foto's toegankelijk vanaf elk apparaat, ongeacht waar ter wereld u zich bevindt, met behulp van uw iCloud-inloggegevens.

Moet ik me zorgen maken?

Ook al ben je geen Brad Pitt of Cameron Diaz, het is een goed moment om je eigen iCloud-beveiliging te bekijken. Foto's zijn niet de enige items die zijn opgeslagen in iCloud - uw contacten, de locatie van het iOS-apparaat en opmerkingen kunnen daar ook worden opgeslagen. Hier zijn enkele stappen die u kunt nemen:

1. Schakel authenticatie in twee stappen in. Nu.

De grootste verdediging tegen brute force en gerichte aanvallen is nog steeds tweestapsverificatie. Het beschermt je niet tegen problemen zoals veiligheidslekken, maar het is nog steeds je beste schild tegen gerichte hacking, waarbij iemand in staat is om je gebruikersnaam of antwoord op je persoonlijke beveiligingsvragen te verkrijgen om toegang te krijgen tot een account.

Indien ingeschakeld, voegt two-factor authenticatie een tweede authenticatieniveau toe aan de login van een account. Een veelvoorkomend voorbeeld is een code die naar een mobiel apparaat wordt verzonden en die naast een gebruikersnaam en wachtwoord moet worden gebruikt om in te loggen bij een account. Volg deze stappen om authenticatie in twee stappen in te stellen voor uw Apple ID.

Teleurstellend genoeg wijst TechCrunch erop dat Apple's inlog in twee stappen eigenlijk alleen bedoeld is om gebruikers te beschermen tegen ongeautoriseerde aankopen van creditcards, maar het is nog steeds belangrijk om in te schakelen, vooral als het bedrijf dit overzicht corrigeert.

2. Schakel alle services uit die u niet daadwerkelijk gebruikt

Als de gegevens in de eerste plaats niet bestaan, is er geen reden om deze te hacken.

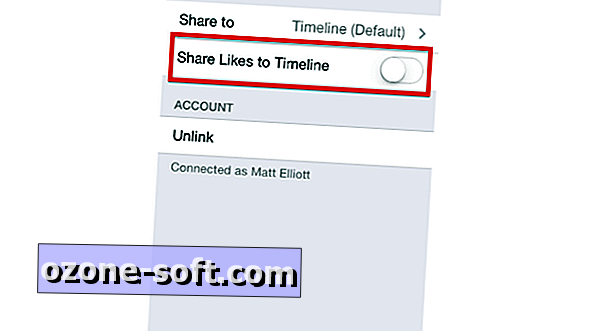

Heeft u zelfs Photo Stream of andere iCloud-services nodig, zoals contactsynchronisatie? Als dit niet het geval is, schakelt u deze services uit. Ga hiervoor naar Instellingen> iCloud op uw iOS-apparaat en schakel de onnodige services uit. Log vervolgens in op iCloud.com en verwijder alle eerder geüploade fotostreams.

3. Overweeg het gebruik van valse antwoorden op beveiligingsvragen

Is je moeder in Chicago geboren? Dat is geweldig, maar je zou waarschijnlijk een ander antwoord moeten gebruiken. De meest recente rapporten suggereren dat hackers social engineering gebruikten om antwoord te krijgen op de beveiligingsvragen van de beroemdheden, waardoor ze uiteindelijk toegang kregen tot de accounts. Om te voorkomen dat frenemies of hackers in uw account terechtkomen, kunt u overwegen valse, willekeurige antwoorden te gebruiken die ze nooit zouden kunnen ontdekken.

4. Doe hetzelfde voor andere webservices

Terwijl je toch bezig bent, overweeg dan dezelfde stappen te herhalen voor andere cloudservices, waaronder Dropbox, automatische back-up op Android of zelfs Flickr. Hoe meer u gegevens minimaliseert die automatisch naar de cloud worden geüpload, hoe groter het beheer over uw privégegevens.

Noot van de redacteur: het verhaal werd woensdag om 3:39 PST bijgewerkt om de meest recente rapporten over tweestapsverificatie weer te geven en hoe de hackers de accounts hebben benaderd.

Laat Een Reactie Achter