Grote bedrijven, elektriciteitsleveranciers en overheidsinstanties overal ter wereld worden getroffen door malware die ook wel bekendstaat als Petya. Zelfs een chocoladefabriek is geraakt.

Aanvankelijk dacht men dat het een ransomware was, omdat het in feite een geïnfecteerde computer blokkeert en een losgeldnoot op het scherm verschijnt. De notitie vereist $ 300, betaald via bitcoin, in ruil voor het ontgrendelen van de geïnfecteerde computers. Deze aanval lijkt op de WannaCry ransomware-aanval die meer dan 230.000 computers in mei in meer dan 150 landen trof.

Het is dus ransomware, toch? Nou, waarschijnlijk niet. Het betaalsysteem dat de hackers hebben opgezet is vrijwel nutteloos. Ze gebruikten slechts één adres voor hun bitcoin-betaling, die al is afgesloten door de e-mailprovider. Men denkt dat de ransomware slechts een dekmantel was voor malware die ontworpen was om veel schade aan te richten, met name aan de Oekraïense regering. Naast het onbruikbaar maken van een computer en zijn gegevens is er ook een Trojaanse binnenkant van Petya die de gebruikersnamen en wachtwoorden van slachtoffers steelt.

Het is niet echt 'Petya'

Petya is eigenlijk een naam voor een oudere versie van de malware. Toen er belangrijke verschillen naar voren kwamen, gaven onderzoekers het verschillende namen om het te markeren als een nieuwe stam van Petya. GoldenEye lijkt vast te zitten.

Hoe ertegen te beschermen

Er zijn twee manieren waarop Petya / GoldenEye een computer aanvalt. "De exploit valt de kwetsbare Windows Server Message Block (SMB) -service aan, die wordt gebruikt om bestanden en printers te delen via lokale netwerken", zegt David Sykes, expert in bedrijfsbeveiliging bij Sophos. "Microsoft heeft dit probleem in maart 2009 behandeld in zijn MS17-010-bulletin, maar de exploit was vorige maand een hulpmiddel bij de verspreiding van WannaCry. De nieuwe Petya-variant kan ook worden verspreid door een versie van de Microsoft PsExec-tool te gebruiken in combinatie met beheerdersreferenties van de doelcomputer. "

Deze problemen zijn hersteld, maar sommige mensen hebben de fix niet gedownload, dus blijft deze zich verspreiden. Je eerste verdedigingslinie is om er zeker van te zijn dat je de nieuwste versie van Windows hebt: als je automatische updates hebt ingeschakeld, ben je veilig. De update zou al op uw computer geïnstalleerd moeten zijn.

Als u geen automatische update hebt ingeschakeld, kunt u de beveiligingsupdate hier downloaden:

- Windows 8 x86

- Windows 8 x64

- Windows XP SP2 x64

- Windows XP SP3 x86

- Windows XP Embedded SP3 x86

- Windows Server 2003 SP2 x64

- Windows Server 2003 SP2 x86

Windows heeft een downloadpagina voor alle versies die hier beschikbaar zijn.

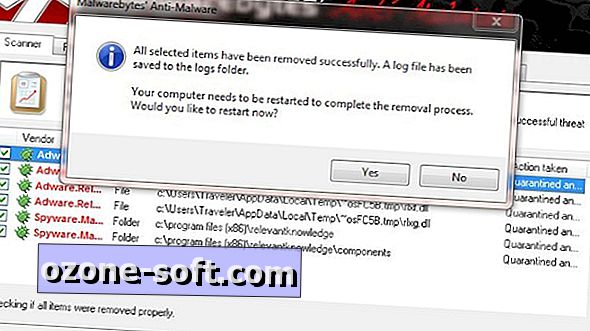

Zorg er vervolgens voor dat uw antivirussoftware up-to-date is. De meeste antivirusbedrijven hebben al patches die Petya en deze nieuwe versie ervan blokkeren.

Neem tenslotte verstandige dagelijkse voorzorgsmaatregelen. Sykes raadt aan regelmatig een back-up van uw computer te maken en een recente back-upexemplaar off-site te bewaren. En open geen bijlagen in e-mails tenzij je weet van wie ze komen en je ze verwacht.

Laat Een Reactie Achter